Chainguard, nhà cung cấp đáng tin cậy cho phần mềm nguồn mở, có góc nhìn độc đáo về cách các tổ chức hiện đại thực sự sử dụng phần mềm nguồn mở, cũng như những rủi ro và gánh nặng vận hành mà họ phải đối mặt. Với cơ sở khách hàng ngày càng mở rộng và một danh mục phong phú gồm hơn 1800 dự án hình ảnh container, 148.000 phiên bản, 290.000 hình ảnh, 100.000 thư viện ngôn ngữ và gần nửa tỷ lượt build, họ có thể quan sát hàng ngày các nhóm kéo, triển khai và duy trì những gì, cùng với các lỗ hổng bảo mật và hoạt động khắc phục đi kèm.

Đó là lý do họ tạo ra Tình Hình Nguồn Mở Đáng Tin Cậy, một báo cáo nhịp đập hàng quý về chuỗi cung ứng phần mềm nguồn mở. Khi phân tích dữ liệu sử dụng sản phẩm ẩn danh và dữ liệu CVE, nhóm Chainguard đã xác định được các chủ đề phổ biến xoay quanh những gì các nhóm kỹ thuật thực sự đang xây dựng và các rủi ro liên quan.

Dưới đây là những phát hiện chính:

- AI đang định hình lại nền tảng cơ bản: Python dẫn đầu là hình ảnh nguồn mở phổ biến nhất trong cơ sở khách hàng toàn cầu của Chainguard, cung cấp năng lượng cho ngăn xếp AI hiện đại.

- Hơn một nửa môi trường sản xuất nằm ngoài các dự án phổ biến nhất: Hầu hết các nhóm có thể chuẩn hóa trên một tập hợp hình ảnh quen thuộc, nhưng cơ sở hạ tầng thực tế lại được vận hành bởi một danh mục rộng lớn vượt xa top 20 phổ biến nhất, hay còn gọi là các hình ảnh “đuôi dài” trong báo cáo này.

- Mức độ phổ biến không tỷ lệ thuận với rủi ro: 98% các lỗ hổng được tìm thấy và khắc phục trong các hình ảnh Chainguard xảy ra bên ngoài top 20 dự án phổ biến nhất. Điều này có nghĩa gánh nặng bảo mật lớn nhất tập trung ở phần ít được chú ý hơn của hệ thống, nơi việc vá lỗi khó tự động hóa nhất.

- Tuân thủ có thể thúc đẩy hành động: Tuân thủ ngày nay có nhiều hình thức: từ yêu cầu SBOM và lỗ hổng đến các khung ngành như PCI DSS, SOC 2 và các quy định như Đạo luật Khả năng Phục hồi Mạng của EU. FIPS là một ví dụ, tập trung cụ thể vào các tiêu chuẩn mã hóa liên bang Hoa Kỳ. Dù vậy, 44% khách hàng của Chainguard chạy ít nhất một hình ảnh FIPS trong môi trường sản xuất, cho thấy tần suất mà các yêu cầu quy định định hình các quyết định phần mềm thực tế.

- Niềm tin được xây dựng từ tốc độ khắc phục: Chainguard loại bỏ các CVE Mức độ Nghiêm trọng Cao, trung bình, trong vòng chưa đầy 20 giờ.

Trước khi đi sâu, một lưu ý về phương pháp luận: Báo cáo này phân tích hơn 1800 dự án hình ảnh container duy nhất, tổng cộng 10.100 trường hợp lỗ hổng và 154 CVE duy nhất được theo dõi từ ngày 1 tháng 9 năm 2025 đến ngày 30 tháng 11 năm 2025. Khi chúng tôi sử dụng các thuật ngữ như “top 20 dự án” và “các dự án đuôi dài” (được định nghĩa là các hình ảnh ngoài top 20), chúng tôi đang đề cập đến các mẫu sử dụng thực tế được quan sát trên toàn bộ danh mục khách hàng của Chainguard và trong các lượt kéo từ môi trường sản xuất.

Thực tế sử dụng: Các nhóm thực sự chạy gì trong production?

Nhìn tổng thể, bức tranh về container trong môi trường sản xuất ngày nay trông đúng như kỳ vọng: các ngôn ngữ lập trình nền tảng, môi trường thực thi và thành phần cơ sở hạ tầng chiếm đa số trong danh sách phổ biến.

Các hình ảnh phổ biến nhất: AI đang định hình lại nền tảng cơ bản

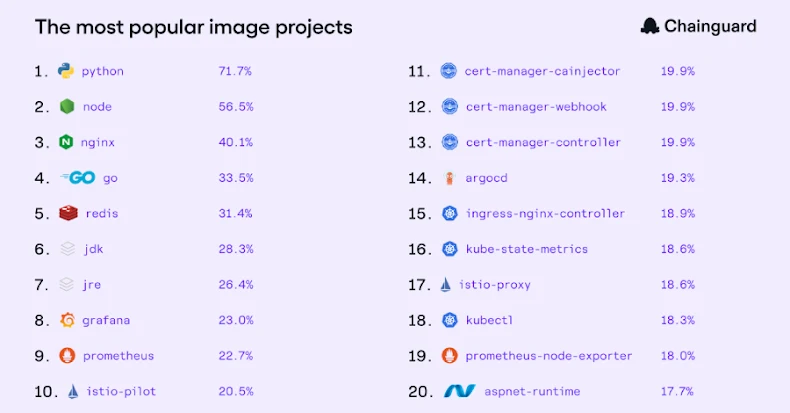

Trên tất cả các khu vực, các hình ảnh hàng đầu là những thành phần quen thuộc: Python (71.7% khách hàng), Node (56.5%), nginx (40.1%), Go (33.5%), Redis (31.4%), tiếp theo là JDK, JRE và một cụm công cụ quan sát và nền tảng cốt lõi như Grafana, Prometheus, Istio, cert-manager, ArgoCD, ingress-nginx và kube-state-metrics.

Điều này cho thấy khách hàng vận hành một danh mục các khối xây dựng quan trọng – bao gồm ngôn ngữ, cổng kết nối, service mesh, giám sát và bộ điều khiển – cùng nhau tạo thành nền tảng cho hoạt động kinh doanh của họ.

Không có gì ngạc nhiên khi Python dẫn đầu toàn cầu, với tư cách là ngôn ngữ “keo dán” mặc định cho ngăn xếp AI hiện đại. Các nhóm thường chuẩn hóa trên Python để phát triển mô hình, đường ống dữ liệu và ngày càng nhiều cho các dịch vụ suy luận trong sản xuất.

Phổ biến nhất theo khu vực: Nền tảng tương tự, hỗn hợp đuôi dài khác biệt

Bắc Mỹ cho thấy một tập hợp các khối xây dựng sản xuất mặc định rộng và nhất quán: Python (71.7% khách hàng), Node (56.6%), nginx (39.8%), Go (31.9%), Redis (31.5%), cùng với sự hiện diện mạnh mẽ của các thành phần hệ sinh thái Kubernetes (cert-manager, Istio, ArgoCD, Prometheus, kube-state-metrics, node-exporter, kubectl). Đáng chú ý, ngay cả các hình ảnh tiện ích như BusyBox cũng xuất hiện đáng kể.

Bên ngoài Bắc Mỹ, cùng một ngăn xếp cốt lõi xuất hiện, nhưng danh mục phân bổ khác nhau: Python (72% khách hàng), Node (55.8%), Go (44.2%), nginx (41.9%) và sự hiện diện đáng chú ý của các môi trường thực thi .NET (aspnet-runtime, dotnet-runtime, dotnet-sdk) và PostgreSQL.

Các hình ảnh ‘đuôi dài’ rất quan trọng đối với môi trường sản xuất

Các hình ảnh phổ biến nhất của Chainguard chỉ chiếm 1.37% tổng số hình ảnh có sẵn và chiếm khoảng một nửa tổng số lượt kéo container. Nửa còn lại của việc sử dụng trong sản xuất đến từ mọi nơi khác: 1.436 hình ảnh đuôi dài chiếm 61.42% danh mục container trung bình của khách hàng.

Nói cách khác, một nửa tất cả khối lượng công việc sản xuất chạy trên các hình ảnh đuôi dài. Đây không phải là các trường hợp ngoại lệ. Chúng là cốt lõi trong cơ sở hạ tầng của khách hàng Chainguard. Việc giữ cho một số ít hình ảnh hàng đầu được bảo trì tốt là tương đối đơn giản, nhưng điều mà nguồn mở đáng tin cậy đòi hỏi là duy trì bảo mật và tốc độ đó trên toàn bộ phạm vi những gì khách hàng thực sự chạy.

Sử dụng FIPS: Tuân thủ là động lực thúc đẩy

Mã hóa FIPS là một công nghệ thiết yếu trong bối cảnh tuân thủ, tập trung vào việc đáp ứng các yêu cầu mã hóa liên bang Hoa Kỳ. Và nó cung cấp một cái nhìn hữu ích về cách áp lực quy định thúc đẩy việc áp dụng. Trong dữ liệu, 44% khách hàng chạy ít nhất một hình ảnh FIPS trong sản xuất.

Mô hình này là nhất quán: khi làm việc trong các khung tuân thủ như FedRAMP, DoD IL-5, PCI DSS, SOC 2, CRA, Essential Eight hoặc HIPAA, các nhóm cần phần mềm nguồn mở được tăng cường bảo mật, đáng tin cậy phản ánh khối lượng công việc thương mại của họ. Các dự án hình ảnh FIPS được sử dụng nhiều nhất phù hợp với danh mục rộng hơn, đơn giản là với các mô-đun mật mã được tăng cường cho việc kiểm tra và xác minh.

Các dự án hình ảnh FIPS hàng đầu bao gồm Python-fips (62% khách hàng có ít nhất một hình ảnh FIPS trong sản xuất), Node-fips (50%), nginx-fips (47.2%), go-fips (33.8%), redis-fips (33.1%), cộng với các thành phần nền tảng như istio-pilot-fips, istio-proxy-fips và các biến thể cert-manager. Ngay cả các thư viện hỗ trợ và nền tảng mật mã cũng xuất hiện, chẳng hạn như glibc-openssl-fips.

FIPS không phải là toàn bộ câu chuyện, nhưng nó minh họa một sự thật rộng hơn: tuân thủ là một động lực phổ biến, nhấn mạnh nhu cầu về nguồn mở đáng tin cậy trên toàn bộ ngăn xếp phần mềm.

CVE: Mức độ phổ biến không tỷ lệ thuận với rủi ro

Khi phân tích toàn bộ danh mục hình ảnh của Chainguard, rủi ro tập trung chủ yếu ở bên ngoài nhóm các hình ảnh phổ biến nhất. Trong số các CVE mà Chainguard đã khắc phục trong ba tháng qua, 214 xảy ra trong top 20 hình ảnh, chỉ chiếm 2% tổng số CVE. Vượt ra ngoài những hình ảnh hàng đầu đó, bạn sẽ tìm thấy 98% CVE còn lại mà Chainguard đã khắc phục (10.785 trường hợp CVE). Đó là gấp 50 lần số lượng CVE trong top 20 hình ảnh!

Khối lượng CVE lớn nhất được phân loại là Mức độ Trung bình, nhưng sự khẩn cấp trong vận hành thường bắt nguồn từ việc các CVE Mức độ Nghiêm trọng Cao và Mức độ Cao được giải quyết nhanh như thế nào, và liệu khách hàng có thể dựa vào tốc độ đó trên toàn bộ danh mục của họ hay không, không chỉ trên các hình ảnh phổ biến nhất.

Niềm tin được xây dựng từ tốc độ khắc phục

Đối với chúng tôi, niềm tin được đo lường bằng thời gian khắc phục, và Chainguard hiểu rằng điều này đặc biệt quan trọng đối với các CVE Mức độ Nghiêm trọng Cao. Trong khoảng thời gian ba tháng được phân tích, nhóm Chainguard đạt được thời gian khắc phục trung bình dưới 20 giờ cho các CVE Mức độ Nghiêm trọng Cao, với 63.5% CVE Mức độ Nghiêm trọng Cao được giải quyết trong vòng 24 giờ, 97.6% trong vòng hai ngày và 100% trong vòng ba ngày.

Ngoài việc khắc phục CVE Mức độ Nghiêm trọng Cao, nhóm đã giải quyết các CVE Mức độ Cao trong 2.05 ngày, CVE Mức độ Trung bình trong 2.5 ngày và CVE Mức độ Thấp trong 3.05 ngày, nhanh hơn đáng kể so với SLA của Chainguard (bảy ngày cho CVE Mức độ Nghiêm trọng Cao và 14 ngày cho CVE mức độ cao, trung bình và thấp).

Và tốc độ này không chỉ giới hạn ở các gói phổ biến nhất. Đối với mỗi CVE duy nhất được khắc phục trong một dự án hình ảnh top 20, họ đã giải quyết 50 CVE trong các hình ảnh ít phổ biến hơn.

Phần đuôi dài đó là nơi hầu hết rủi ro thực sự của bạn ẩn náu và có thể cảm thấy vô vọng khi cố gắng theo kịp. Hầu hết các tổ chức kỹ thuật đơn giản là không thể phân bổ nguồn lực để vá các lỗ hổng trong các gói nằm ngoài ngăn xếp cốt lõi của họ, nhưng dữ liệu cho thấy rõ ràng rằng bạn phải bảo mật “phần lớn thầm lặng” của chuỗi cung ứng phần mềm của mình với cùng sự nghiêm ngặt như các khối lượng công việc quan trọng nhất của bạn.

Một tiêu chuẩn mới cho nguồn mở đáng tin cậy

Xuyên suốt dữ liệu, một điểm rút ra nổi bật: phần mềm hiện đại được cung cấp bởi một danh mục rộng, thay đổi của các thành phần nguồn mở, hầu hết trong số đó nằm ngoài top 20 hình ảnh phổ biến nhất. Đó không phải là nơi các nhà phát triển dành thời gian của họ, nhưng đó là nơi phần lớn rủi ro bảo mật và tuân thủ tích lũy.

Điều này tạo ra một sự ngắt kết nối đáng lo ngại: việc các nhóm kỹ thuật tập trung vào tập hợp nhỏ các dự án quan trọng nhất đối với ngăn xếp của họ là hợp lý, nhưng phần lớn rủi ro lại nằm trong tập hợp rộng lớn các phụ thuộc mà họ không có thời gian để quản lý.

Đó là lý do tại sao phạm vi bao phủ quan trọng. Chainguard được xây dựng để hấp thụ gánh nặng vận hành của phần đuôi dài, cung cấp phạm vi bao phủ và khắc phục ở quy mô mà các nhóm riêng lẻ không thể tự biện minh. Khi chuỗi cung ứng nguồn mở ngày càng phức tạp, Chainguard sẽ tiếp tục theo dõi các mẫu sử dụng và chiếu sáng nơi rủi ro thực sự tồn tại, để bạn không phải một mình chiến đấu chống lại phần đuôi dài.

Tags: Bảo mật chuỗi cung ứng, Phần mềm nguồn mở, Quản lý lỗ hổng CVEBảo mật chuỗi cung ứng, Phần mềm nguồn mở, Quản lý lỗ hổng CVE